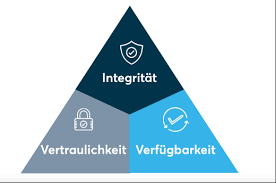

Schutzziele in der IT-Sicherheit

Die Sicherheit von Informationssystemen und Daten ist in der heutigen digitalen Welt von entscheidender Bedeutung. Um diese Sicherheit zu gewährleisten, werden verschiedene Schutzziele verfolgt, die als Grundlage für die Entwicklung von Sicherheitsmaßnahmen dienen.

Vertraulichkeit

Das Schutzziel Vertraulichkeit zielt darauf ab, sicherzustellen, dass Informationen nur von autorisierten Personen eingesehen oder genutzt werden können. Durch Verschlüsselungstechniken und Zugriffskontrollen wird sichergestellt, dass sensible Daten vor unbefugtem Zugriff geschützt sind.

Integrität

Die Integrität bezieht sich darauf, sicherzustellen, dass Daten vollständig, korrekt und unverändert bleiben. Maßnahmen wie digitale Signaturen und Hash-Funktionen werden eingesetzt, um sicherzustellen, dass Daten während der Übertragung oder Speicherung nicht manipuliert werden.

Verfügbarkeit

Das Schutzziel Verfügbarkeit zielt darauf ab, sicherzustellen, dass Informationen und Systeme jederzeit für autorisierte Benutzer verfügbar sind. Maßnahmen wie Redundanz und Notfallwiederherstellungspläne werden implementiert, um Ausfälle zu vermeiden und die kontinuierliche Verfügbarkeit zu gewährleisten.

Authentizität

Authentizität bezieht sich auf die Überprüfbarkeit der Identität von Benutzern oder Systemen. Durch Authentifizierungsmechanismen wie Passwörter, biometrische Merkmale oder Zwei-Faktor-Authentifizierung wird sichergestellt, dass nur berechtigte Personen auf das System zugreifen können.

Nachvollziehbarkeit

Nachvollziehbarkeit bedeutet die Möglichkeit, Aktionen innerhalb des Systems nachvollziehen zu können. Durch Protokollierung von Aktivitäten und Ereignissen wird sichergestellt, dass verdächtige Vorgänge erkannt und untersucht werden können.

Insgesamt sind die Schutzziele in der IT-Sicherheit entscheidend für den Schutz von Informationen und Systemen vor Bedrohungen und Angriffen. Indem diese Ziele berücksichtigt und umgesetzt werden, kann ein angemessenes Sicherheitsniveau erreicht werden.

Häufig gestellte Fragen zu Schutzzielen in der IT-Sicherheit: Bedeutung, Maßnahmen und Umsetzung

- Was sind Schutzziele in der IT-Sicherheit?

- Welche Bedeutung haben Vertraulichkeit, Integrität und Verfügbarkeit in Bezug auf IT-Sicherheit?

- Warum ist die Authentizität von Benutzern und Systemen wichtig für die IT-Sicherheit?

- Wie können Unternehmen die Vertraulichkeit sensibler Daten sicherstellen?

- Welche Maßnahmen dienen dazu, die Integrität von Informationen zu gewährleisten?

- Was bedeutet das Schutzziel der Verfügbarkeit in Bezug auf Informationssysteme?

- Wie kann die Nachvollziehbarkeit von Aktionen innerhalb eines Systems sichergestellt werden?

- Welche Rolle spielen Verschlüsselungstechniken bei der Umsetzung von Schutzzielen in der IT-Sicherheit?

- Wie können Unternehmen sicherstellen, dass ihre Sicherheitsmaßnahmen den geltenden Vorschriften entsprechen?

Was sind Schutzziele in der IT-Sicherheit?

Schutzziele in der IT-Sicherheit sind grundlegende Ziele, die dazu dienen, die Vertraulichkeit, Integrität, Verfügbarkeit, Authentizität und Nachvollziehbarkeit von Informationen und Systemen zu gewährleisten. Diese Schutzziele bilden die Basis für Sicherheitsmaßnahmen und -richtlinien in der Informationstechnologie. Vertraulichkeit zielt darauf ab, den unbefugten Zugriff auf sensible Informationen zu verhindern, während Integrität sicherstellt, dass Daten korrekt und unverändert bleiben. Verfügbarkeit gewährleistet die kontinuierliche Nutzbarkeit von Systemen, Authentizität überprüft die Identität von Benutzern und Nachvollziehbarkeit ermöglicht das Verfolgen von Aktivitäten im System. Durch die Umsetzung dieser Schutzziele kann ein angemessenes Sicherheitsniveau erreicht werden, um Informationen vor Bedrohungen zu schützen.

Welche Bedeutung haben Vertraulichkeit, Integrität und Verfügbarkeit in Bezug auf IT-Sicherheit?

Die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit spielen eine entscheidende Rolle in Bezug auf IT-Sicherheit. Vertraulichkeit gewährleistet, dass Informationen nur von autorisierten Personen eingesehen werden können, während Integrität sicherstellt, dass Daten korrekt und unverändert bleiben. Verfügbarkeit zielt darauf ab, sicherzustellen, dass Informationen und Systeme jederzeit für autorisierte Benutzer verfügbar sind. Zusammen bilden diese Schutzziele die Grundlage für effektive Sicherheitsmaßnahmen, die dazu beitragen, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten und Systemen zu schützen und somit die IT-Infrastruktur vor Bedrohungen zu sichern.

Warum ist die Authentizität von Benutzern und Systemen wichtig für die IT-Sicherheit?

Die Authentizität von Benutzern und Systemen ist ein entscheidendes Schutzziel in der IT-Sicherheit, da sie die Überprüfbarkeit der Identität sicherstellt. Durch Authentifizierungsmechanismen wie Passwörter, biometrische Merkmale oder Zwei-Faktor-Authentifizierung wird sichergestellt, dass nur autorisierte Personen oder Systeme auf sensible Informationen zugreifen können. Ohne eine klare Authentizität besteht das Risiko, dass unbefugte Benutzer Zugriff auf vertrauliche Daten erhalten oder schädliche Aktionen ausführen können. Die Gewährleistung der Authentizität bildet somit eine grundlegende Verteidigungslinie gegen potenzielle Sicherheitsverletzungen und trägt maßgeblich zur Integrität und Vertraulichkeit von Informationen bei.

Wie können Unternehmen die Vertraulichkeit sensibler Daten sicherstellen?

Um die Vertraulichkeit sensibler Daten sicherzustellen, können Unternehmen verschiedene Maßnahmen ergreifen. Eine effektive Methode ist die Implementierung von Verschlüsselungstechniken, um sicherzustellen, dass die Daten nur von autorisierten Personen gelesen werden können. Zudem ist die Einführung strenger Zugriffskontrollen und Berechtigungsmechanismen entscheidend, um sicherzustellen, dass nur befugte Mitarbeiter auf sensible Informationen zugreifen können. Regelmäßige Schulungen der Mitarbeiter über den Umgang mit sensiblen Daten und die Sensibilisierung für Sicherheitsrisiken sind ebenfalls wichtige Schritte, um die Vertraulichkeit zu gewährleisten. Darüber hinaus ist die regelmäßige Überprüfung und Aktualisierung der Sicherheitsmaßnahmen unerlässlich, um mit den sich ständig verändernden Bedrohungen Schritt zu halten.

Welche Maßnahmen dienen dazu, die Integrität von Informationen zu gewährleisten?

Um die Integrität von Informationen zu gewährleisten, können verschiedene Maßnahmen ergriffen werden. Eine wichtige Maßnahme ist die Verwendung von digitalen Signaturen, die es ermöglichen, die Echtheit und Unversehrtheit von Daten zu überprüfen. Zudem kommen Hash-Funktionen zum Einsatz, um sicherzustellen, dass Daten während der Übertragung oder Speicherung nicht manipuliert wurden. Durch Zugriffskontrollen und Berechtigungsverwaltung wird sichergestellt, dass nur autorisierte Personen Änderungen an den Informationen vornehmen können. Diese Maßnahmen tragen dazu bei, dass die Integrität von Informationen geschützt und gewährleistet wird.

Was bedeutet das Schutzziel der Verfügbarkeit in Bezug auf Informationssysteme?

Das Schutzziel der Verfügbarkeit in Bezug auf Informationssysteme bezieht sich darauf, sicherzustellen, dass Informationen und Systeme jederzeit für autorisierte Benutzer zugänglich sind. Dies bedeutet, dass die Daten und Dienste kontinuierlich verfügbar sind und Ausfälle vermieden werden. Durch die Implementierung von Maßnahmen wie Redundanz, Notfallwiederherstellungsplänen und regelmäßigen Wartungsarbeiten wird sichergestellt, dass die Systeme auch bei unerwarteten Ereignissen oder Störungen weiterhin funktionieren und die Geschäftstätigkeit nicht beeinträchtigt wird.

Wie kann die Nachvollziehbarkeit von Aktionen innerhalb eines Systems sichergestellt werden?

Um die Nachvollziehbarkeit von Aktionen innerhalb eines Systems zu gewährleisten, können verschiedene Maßnahmen ergriffen werden. Eine wichtige Methode ist die umfassende Protokollierung von Aktivitäten und Ereignissen, die innerhalb des Systems stattfinden. Durch die Aufzeichnung von Benutzeraktionen, Systemereignissen und Zugriffen auf sensible Daten können verdächtige Vorgänge identifiziert und nachverfolgt werden. Darüber hinaus können Authentifizierungs- und Autorisierungsmechanismen implementiert werden, um sicherzustellen, dass nur autorisierte Benutzer auf das System zugreifen und Aktionen durchführen können. Die Kombination dieser Maßnahmen trägt dazu bei, die Nachvollziehbarkeit von Aktionen innerhalb eines Systems zu gewährleisten und die Sicherheit der Informationen zu erhöhen.

Welche Rolle spielen Verschlüsselungstechniken bei der Umsetzung von Schutzzielen in der IT-Sicherheit?

Verschlüsselungstechniken spielen eine zentrale Rolle bei der Umsetzung von Schutzzielen in der IT-Sicherheit. Durch die Verschlüsselung von Daten wird die Vertraulichkeit gewährleistet, da nur autorisierte Personen mit den Informationen arbeiten können. Darüber hinaus tragen Verschlüsselungstechniken zur Integrität bei, indem sie sicherstellen, dass Daten während der Übertragung oder Speicherung nicht manipuliert werden können. Die Verwendung von Verschlüsselung hilft auch dabei, die Authentizität zu gewährleisten, da sie dazu beiträgt, die Identität von Benutzern und Systemen zu überprüfen. Somit sind Verschlüsselungstechniken ein unverzichtbares Instrument zur Erreichung eines umfassenden Sicherheitskonzepts in der IT-Landschaft.

Wie können Unternehmen sicherstellen, dass ihre Sicherheitsmaßnahmen den geltenden Vorschriften entsprechen?

Um sicherzustellen, dass ihre Sicherheitsmaßnahmen den geltenden Vorschriften entsprechen, müssen Unternehmen verschiedene Schritte unternehmen. Zunächst ist es wichtig, die relevanten gesetzlichen Bestimmungen und Richtlinien zu identifizieren, die für ihr Geschäftsfeld gelten. Anschließend sollten sie eine umfassende Risikoanalyse durchführen, um potenzielle Sicherheitslücken zu erkennen und zu bewerten. Die Implementierung geeigneter Sicherheitsmaßnahmen gemäß den identifizierten Schutzzielen ist entscheidend. Regelmäßige Überprüfungen und Audits helfen dabei sicherzustellen, dass die Sicherheitsmaßnahmen den geltenden Vorschriften entsprechen und kontinuierlich verbessert werden. Letztendlich ist eine enge Zusammenarbeit mit internen und externen Experten im Bereich IT-Sicherheit unerlässlich, um sicherzustellen, dass alle Anforderungen erfüllt sind.